В чем проблема с процессорами Intel, AMD и ARM? И это действительно замедлит мой компьютер?

- Круг безопасности или немного архитектуры

- Ошибка в процессорах под микроскопом

- Как вы можете использовать этот тип ошибки?

- Мой компьютер станет медленнее?

- Обновление - мы получили позицию AMD

Одной из самых тревожных новостей последних дней стали новости о обнаружена ошибка в процессорах Intel, AMD и ARM , Эта ошибка привела к обновлениям безопасности для операционных систем, которые потенциально могут замедлять работу компьютеров.

Но что именно была найдена ошибка? Что заставляет компьютер тормозить и будет ли он таким обременительным? Давайте попробуем объяснить это.

Круг безопасности или немного архитектуры

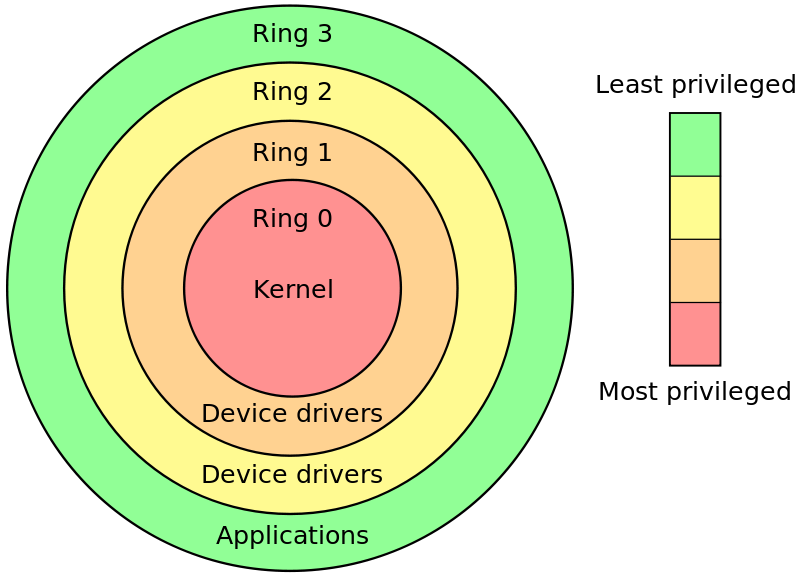

В современных операционных системах распространено решение для обеспечения безопасности выполняемого кода, известного как защитные кольца . Он состоит в том, чтобы самым строгим образом отделить код, выполняемый на разных уровнях безопасности. Такое разделение предназначено для предотвращения запуска кода (например, вредоносными программами) на уровне привилегий выше, чем предполагалось. Это важно для безопасности, поэтому имеет поддержку на аппаратном уровне, то есть в процессорах. Мы вернемся к этому, потому что это связано с проблемой процессоров Intel, AMD и ARM.

Типичные уровни привилегий начинаются с внутреннего круга, нулевого уровня. Это уровень ядра операционной системы, работающий с самыми высокими привилегиями. Следующие уровни 1 и 2 являются уровнями аппаратных драйверов. Третий уровень - это уровень приложения - здесь код принадлежит пользователю.

Правильно реализованное разделение уровней привилегий должно предотвращать неконтролируемое выполнение кода с более низкого уровня. Конечно, это необходимо: например, браузер (пользовательское приложение, работающее на уровне 3) должно иметь доступ к сети (уровень 2 - драйверы оборудования). Он реализован контролируемым и предопределенным способом с использованием специальных шлюзов, управляемых операционной системой.

Ошибка в процессорах под микроскопом

И вот собака похоронена. Каждый раз, когда пользовательский код (с самым низким уровнем привилегий) должен запрашивать у операционной системы операции с более высоким уровнем привилегий (передача данных, операции ввода-вывода), пользовательский режим переключается в режим ядра. Когда работа ядра завершается, он переключается обратно в режим пользователя. Эта операция поддерживается современными процессорами таким образом, чтобы максимально улучшить ее, поскольку она выполняется много раз во время приложения. Для этого некоторые данные ядра остаются в памяти процессора , но должны оставаться невидимыми в пользовательском режиме.

В большом упрощении можно сделать вывод, что ошибка, обнаруженная в процессорах, заключается в том, что эта информация не полностью отделена от процессов, работающих в пользовательском режиме. Операционные системы (Linux, Windows, но также macOS) предполагали, что это будет решаться аппаратным уровнем, поэтому они не были готовы к такой возможности.

Когда проблема вышла на свет, разработчики системы должны были найти способ, и он оказался трудоемким. После каждого изменения режима работы они вручную переписывают таблицы данных ядра, чтобы скрыть их от более высоких уровней времени выполнения. Это не идеальное решение, но оно работает. К сожалению, это также стоит времени - чем больше приложение использует системные операции, тем интенсивнее.

Соответствующие исправления уже подготовлены и будут применены в ближайшем будущем или уже были внедрены (например, для macOS они были в версии 10.13.2, реализованной в декабре прошлого года).

Как вы можете использовать этот тип ошибки?

Когда мы загружаем в документация операционных систем Мы видим, что данные ядра хранятся в непредсказуемых местах. Насколько это возможно, разработчики операционных систем реализовали метод размещения их по случайным (или псевдослучайным) адресам, чтобы затруднить доступ к ним в случае такого типа проскальзывания , которое мы наблюдаем в последние дни. Так в чем же проблема? В конце концов, опасность должна быть минимизирована благодаря этому методу (так называемая рандомизация адресного пространства ядра ).

Информация о методах использования этой уязвимости широко не публиковалась, но сервис Регистр он проанализировал электронное письмо, отправленное инженером AMD, из которого выяснилось, что уязвимость может быть использована благодаря функции процессора Intel, называемой спекулятивным выполнением . О чем это? Чтобы повысить эффективность переключения между режимами работы, процессор пытается предсказать, какой код будет запущен следующим при переключении режимов.

Вероятно, это была именно ошибка в процессорах Intel. Предполагается, что правильно написанная программа способна заменить код, который будет вызываться после возврата в режим пользователя. Этот код будет работать без надлежащих проверок и получит доступ к данным ядра.

Эти подозрения подтвердились. Пользователь Twitter @brainsmoke Несколько часов назад продемонстрировал программу, которая получает доступ к данным режима ядра следующим образом:

Инженеры из Google ночью они опубликовали страницу на котором приводятся дальнейшие детали атак (Meltdown - это подверженные процессоры Intel, Spectre - это процессоры Intel, AMD и ARM). Также был подтвержден доступ к памяти хоста из виртуальной машины и, следовательно, доступ к другой виртуальной машине. Это нарушение одной из святостей виртуализации, то есть полной изоляции машин.

Мой компьютер станет медленнее?

Скорее всего, незаметно, если вы используете свой компьютер для типичных потребительских задач и игр. Это хорошие новости. Тем более что пользователи macOS не заметили значительных замедлений, хотя их система уже содержит соответствующий патч. Тесты сделаны Портал PCGamer указывают на то, что производительность патча не влияет или существенно не влияет.

Так где же в СМИ сообщается значение от 5 до 30 процентов? Это результат проверки наихудшего возможного сценария, при котором приложение часто требует, чтобы система переключалась между режимами. К сожалению, есть такие приложения. Например, базы данных и приложения работают на виртуальных машинах. Один из программистов работает на сервере PostgreSQL Подсчитано, что замедление операций для этой базы составляет от 17 до 23 процентов. Ошибка затронет самых крупных игроков на рынке облачных вычислений и инфраструктуру как услугу , а именно Amazon, Azure, Google Cloud. Это довольно парадоксальная ситуация, в которой исправление ошибки вызывает столько проблем.

Есть о чем беспокоиться? Скорее всего нет. Однако, если вы работаете с базами данных или у вас есть конкретные приложения, требующие большого количества операций ввода-вывода, вы можете ожидать значительного замедления этих операций, поскольку каждый раз приходится перезаписывать данные ядра в памяти.

Обновление - мы получили позицию AMD

AMD сделала доступным результаты ваших экспериментов относительно ошибки и информации, предоставленной Google. Кстати, было подтверждено, что атака осуществляется с помощью спекулятивного исполнения , о чем ранее также сообщал AMD. Наиболее важной информацией от AMD является следующее резюме:

Название атаки от Google Reasearch Подробности Bounds Check Bypass Решено путем обновления программного обеспечения (операционной системы). Влияние на производительность незначительно. Branch Target Injection (Spectre) Различия в архитектуре между Intel и AMD приводят к тому, что риск атаки близок к нулю. До сих пор это не было продемонстрировано на практике на AMD Rogue Data Cache Load (Meltdown). Атака невозможна на процессоры AMD из-за различий в архитектуре

Это означает, что процессоры AMD полностью не реагируют на атаку типа Meltdown, которая может позволить считывать данные ядра пользовательским процессам. В случае Spectre этот риск не был полностью исключен, но было заявлено, что он до сих пор не продемонстрирован, что может означать, что даже со знанием архитектуры процессора его чрезвычайно трудно осуществить.

Похожие

Переименовать мой компьютер... истеме Windows XP есть стандартные папки, такие как « Мой компьютер» или « Мои документы». Давайте посмотрим на первое место, упомянутое нами сегодня. Некоторым из нас может надоесть текст, отображаемый под значком компьютера. К счастью, этот элемент можно свободно настроить. Изменение имени моего компьютера будет невозможно без предварительного вмешательства в системный реестр, для этого нажмите Пуск , затем Выполнить ... и в текстовом поле появившегося романо-номер

Подросток решил стать видеоблоггер: плохо это или хорошо?

Недавно в нашем лексиконе появилось слово "блоггер". По сути ничего страшного и непонятного в их деятельности нет. Просто люди снимают свою жизнь на видео, выкладывают все это на всеобщее обозрение, довольно быстро у них появляется своя собственная аудитория. Как результат - превратив свою жизнь в некое реалити-шоу кустарного производства блоггеры-самоучки начинают зарабатывать реальные деньги. Но это все только в теории, а что же происходит на практике? И самое главное - что делать, Как использовать групповые покупки в клубе Tasty Parcel?

Клуб Вкусный Пакет это программа лояльности магазина и оптовика с чаем, кофе, шоколадом, художественной керамикой Smaksztuki.pl. С того момента, как мы внедрили Клуб, мы постоянно развиваемся благодаря вашим покупкам и доверию к нашим продуктам и услугам. Что означает групповой шоппинг в Klub Taczna Paczka Club? Как непрерывно воспроизводить плейлисты YouTube на iPad или iPhone

... во других детей его возраста, наш двухлетний ребенок любит стишки. Нам не нужно покупать ему какие-либо DVD-диски, так как все популярные детские стишки доступны на YouTube, и поэтому он может смотреть их онлайн на самом iPad. И поскольку он слишком молод, чтобы справиться с iPad самостоятельно, мы обычно подключаем iPad к телевизору с помощью кабеля HDMI - он может смотреть видео YouTube на большом экране на расстоянии, Преимущества рисования!

... исимо от того, нравится вам это или нет - узнайте о преимуществах рисования. Рисование - для одних страсть, нечто более важное, чем воздух, для других - кошмар, то, что они ненавидят. В сегодняшнем посте мы сосредоточимся на преимуществах рисования. # 1. Вы практикуете свою руку Рука, которую вы используете, важна на чертеже, поэтому вы улучшаете ее на этом этапе. Благодаря этому у вас улучшатся пальцы, и вам будет удобнее держать Как зациклить видео на YouTube

Хотя можно с уверенностью сказать, что большинство видео на YouTube предназначены для просмотра только один раз, есть много видео, которые на самом деле стоит смотреть снова и снова, такие как любимые музыкальные клипы, детские шоу (родители это поймут) или фоновые видео. как камины или аквариумы. До недавнего времени, однако, не было собственного способа ставить видео на YouTube на «повтор» бесконечно. Сообщество YouTube решило эту проблему несколькими способами: создатели зацикливали Кто-нибудь действительно знает, который час?

"Кто-нибудь действительно знает, который час? Кто-нибудь действительно заботится ...?" Эти слова взяты из тематической песни этого раздела - "Кто-нибудь действительно знает, который час?", Чикаго (верно, в этом разделе есть тематическая песня). Ну, я могу сказать вам, что метеорологи должны знать, который час, и они определенно заботятся о времени. Погода - это глобальное явление, и, поскольку наш мир разделен Как решать распространенные проблемы с кабелями USB-RS-232

... компьютеру"> Были ли у вас проблемы с использованием адаптера USB-RS-232 для подключения устройства RS-232 к компьютеру? Если это так, вы не одиноки. Наши клиенты часто сталкиваются с проблемами с этими адаптерами. В этой статье я кратко расскажу о происхождении этих проблем и предоставлю вам несколько советов по их успешному решению. Эволюция от RS-232 до USB В старые времена персональных компьютеров одним из основных доступных соединений был последовательный Обновление Oreo Samsung Galaxy S8 приостановлено. Была проблема

... вить до Android Oreo всего несколько дней назад, после многих месяцев ожидания. Однако это было не без проблем. Некоторые пользователи прошлогодних корейских флагманов жалуются на проблемы с обновлением - из-за низкой производительности (почти) последней версии Android, заканчивающейся ... невозможностью запустить устройство. Обновление: текст был обновлен с заявлением Samsung Polska. Мы разместили Клининговая компания - стоит ли это того?

... ивем в эпоху, когда основание компании может быть начато добровольно в любое время"> Мы живем в эпоху, когда основание компании может быть начато добровольно в любое время. Это шаг к независимости. Однако с самого начала следует позаботиться о том, чтобы первые шаги принесли плоды в будущем и привели к успеху компании. Чем больше мы готовимся к этому в начале деятельности, тем надежнее будет успех. Очень прибыльный бизнес

Комментарии

Но знаете ли вы, что вы можете попросить больше, чем просто указания?Но знаете ли вы, что вы можете попросить больше, чем просто указания? Для начала вы можете использовать команду где я? и Google выделит ваше местоположение на карте вместе с приблизительным адресом. Вы можете использовать команды направления , навигации и даже как добраться . Затем либо скажите точный адрес или название ориентира, и Google определит, куда идти. Если есть несколько мест с похожим названием, Как применить это в онлайн мире?

Как применить это в онлайн мире? 1. СОДЕРЖАНИЕ - КОРОЛЬ ... ... не только в маркетинге B2B. Контент также является отличным способом показать добавленную стоимость, которую клиент получит, если он решит купить. Чувак, магазин с классической оранжевой, который, как мы помним из 90-х годов, интересным образом использовали хештеги, сочетая их с лозунгами, которые мы однозначно ассоциируем с концом прошлого века. Заказчик, заметив, что этот Мы надеемся, что представленные идеи будут реализованы, и благодаря этому ваши отпечатки будут выглядеть очень аккуратно и безопасно :) Вы не можете решить, какая идея лучше?

Мы надеемся, что представленные идеи будут реализованы, и благодаря этому ваши отпечатки будут выглядеть очень аккуратно и безопасно :) Вы не можете решить, какая идея лучше? Мы признаем, что каждый из них фантастический, и трудно выбрать один тип. Лучше всего это выяснить, так что действуй! Источник фото: https://www.unsplash.com Когда вашему ребенку нужно купить первый телефон, каким он должен быть и как родители могут использовать это устройство в процессе обучения?

Когда вашему ребенку нужно купить первый телефон, каким он должен быть и как родители могут использовать это устройство в процессе обучения? Первый детский телефон - какую модель выбрать? В роли первого телефона можно проверить используемое устройство, которое ранее использовалось мамой, папой или старшими братьями и сестрами. Если мы решим купить новую модель, мы можем изначально выбрать обычный телефон вместо смартфона, без доступа к Интернету - этого Можете ли вы перейти на более высокий пакет или есть непредвиденные расходы?

Можете ли вы перейти на более высокий пакет или есть непредвиденные расходы? Не менее важен вопрос, поддерживает ли хостинг новые разработанные технологии, постоянно ли он обновляет и адаптирует свою инфраструктуру и программное обеспечение, например, последние версии PHP. Количество доступных баз данных Для одного сайта вам понадобится хотя бы одна база данных, поэтому, если вы думаете о чем-то большем, чем просто сайт, проверьте, Как к этому относиться и как на это реагировать?

Как к этому относиться и как на это реагировать? Прежде всего, не стоит паниковать и бросаться из крайности в крайность. Даже если вы - заядлый противник блоггерства и не понимаете людей, которые делают свою жизнь достоянием общества, не забывайте, что у подростков все довольно скоротечно. Никто не говорит, что подросток, который сегодня решил стать блоггером будет Должны ли мы сначала обратиться к невесте, а затем к жениху, или мы хотели бы, чтобы они оба сразу?

Должны ли мы сначала обратиться к невесте, а затем к жениху, или мы хотели бы, чтобы они оба сразу? В этой статье мы постараемся развеять любые сомнения. Кто хочет сделать - формальные вопросы Универсальной формулой будет обращение к молодой паре. Давайте вспомним, что вместе с брачными обетами муж и жена едины. Так что не отделяйте их сразу после церемонии - используйте второе множественное число, глядя один раз на женщину и один раз на мужчину. Но вы когда-нибудь задавались вопросом, как это на самом деле работает?

Но вы когда-нибудь задавались вопросом, как это на самом деле работает? В этой статье мы узнаем, чем управляет этот сервис. Протоколы POP3 и IMAP используются для подключения к вашему поставщику электронной почты и получения электронной почты с помощью вашего почтового клиента, тогда как SMTP используется для отправки электронной почты. Почтовым клиентом может быть приложение, такое как Thunderbird, или веб-клиент, такой как Почему вы хотите потратить годы на создание актива, которым вы не полностью владеете или не контролируете?

Почему вы хотите потратить годы на создание актива, которым вы не полностью владеете или не контролируете? Это очень важно для меня, особенно если вы не можете перенести свой контент в другое место. Не так хорошо для рейтинга Google Хорошо известно, что Google не придает большого значения бесплатным блогам в результатах поиска. Зачем? Потому что они не считают их авторитетными. Размещая собственный блог с собственным доменным именем, вы даете понять Google, что Как мы преуспели?

Как мы преуспели? Мы просто сделали три безналичные транзакции, которые были тремя пожертвованиями для Болгарского Красного Креста. В случае с Болгарией нам было любопытно, повлияет ли тот факт, что валюта в этой стране более 10 лет жестко связана с обменным курсом 1,95 евро за 1 болгарского левого, каким-либо образом повлияет на курсы обмена, используемые банками и операторами карт (например, в виде более низких спредов или более низких комиссий из-за отсутствия волатильности на местном Итак, где мы редактируем картинки, имеет ли это значение?

Итак, где мы редактируем картинки, имеет ли это значение? И это большое. Восприятие цветов на мониторе может быть «искажено» яркими цветами или источниками света в поле зрения, которые могут вызвать отражение на экране монитора. Кроме того, следует помнить, что работать в полностью затемненной комнате - ошибка, поэтому всегда должно быть некоторое освещение, предпочтительно рассеянное, неподходящее для поверхности матрицы и имеющее относительно естественные свойства. Здесь определяются

Мой компьютер станет медленнее?

Что заставляет компьютер тормозить и будет ли он таким обременительным?

Как вы можете использовать этот тип ошибки?

Так в чем же проблема?

О чем это?

Мой компьютер станет медленнее?

Так где же в СМИ сообщается значение от 5 до 30 процентов?

Есть о чем беспокоиться?

Но это все только в теории, а что же происходит на практике?

Что означает групповой шоппинг в Klub Taczna Paczka Club?